Hálózati biztonság

Napjainkban, amikor

hétköznapi emberek milliói használják a hálózatokat banki műveletek közben,

vásárláshoz és adóbevallásuk elkészítéséhez, a hálózati biztonság kérdése

komoly problémaként dereng fel a láthatáron.

A hekkelések 80%-a, a

hálózaton belülről történik.

A hálózati biztonsággal

kapcsolatos problémák négy területre

oszthatók:

o

titkosság (secrecy vagy confidentiality),

o

hitelesség (authentication),

o

letagadhatatlanság (nonrepudiation) és

o

sértetlenség (integrity).

Megfelelő lépések és kockázatbecslés

- Jogosultságok beállítása (lehetőleg csoportok és nem felhasználók

szintjén)

- Védelmi eszközök karbantartása

- Házirendek

létrehozása és ellenőrzése, a felhasználók oktatása

- Forgatókönyvek készítése vész- és katasztrófahelyzetekre.

Egy informatikai biztonságot növelő

intézkedés csak akkor lehet hatékony, ha nem okoz aránytalanul nagyobb

többletmunkát, költséget vagy kényelmetlenséget, és ha azt a felhasználók

megértik és betartják. A biztonság és a használhatóság egyensúlyának

megtalálása mindig az adott helyzettől függ.

A károkozás lehet még:

·

DoS (Denial of Service - szolgálat megtagadása): olyan nagy számban zúdítják az egyébként legális

csomagjaikat a céljukra, hogy az összeomlik a terhelés alatt.

·

DDoS (Distributed Denial of Service - szolgálat

elosztott megtagadása): a támadó már

világszerte több száz másik számítógépbe tört be, majd mindegyiket arra

utasítja, hogy egyszerre indítsanak támadást ugyanazon célpont ellen.

A hálózatba kötött gépeket összekötő

kommunikációs csatorna lehet:

- nem biztonságos csatorna: a támadó csatlakozni tud a

csatornához, ott adatokat képes megváltoztatni, törölni vagy beszúrni.

- biztosított csatorna: a csatornának nincs fizikai védelme,

így a támadónak lehetősége van hozzáférni a csatornához, de a kapcsolatban

lévő felek olyan protokollok segítségével kommunikálnak, melyek védelmet

nyújtanak az adatok törlése, beszúrása vagy olvasása ellen.

- fizikailag biztonságos csatorna: a támadónak nincs lehetősége a

csatlakozásra csak akkor, ha a fizikai védelmet megbontja, fizikailag

megrongálja. Szabotázs-védelemmel figyelhető.

·

abszolút

biztonságos csatorna

azonban nem létezik, és tökéletesen biztonságos kódoló algoritmus sincs, amivel

el lehetne érni az abszolút biztonságot.

Tűzfalak (Firewall)

Az a képesség, hogy bármely

számítógépet, bárhol, bármely másik számítógéphez csatlakoztatni lehet, nem

csak áldás. Az információ kiszivárgásának

veszélye mellett fennáll az információ beszivárgásának a veszélye is. Különösen

a vírusok, férgek és más digitális kártevők lékelhetik meg a biztonságot,

pusztíthatnak el értékes adatokat.

Olyan módszerekre van

szükség, melyek segítségével a „jó" biteket bent, a „rosszakat" pedig

kint tarthatjuk.

Ez egy olyan program, vagy célhardver, mely szabályok alapján engedi, vagy

nem engedi a hálózati forgalmat ki vagy be.

Lehet személyi tűzfal, vagy amely teljes hálózatot

véd.

Minden csomagszűrő (packet

filter) egy szabályos router, pár külön feladatkörrel ellátva. A külön

feladatkör megengedi, hogy minden kimenő vagy bejövő csomagot megvizsgáljon. A

bizonyos feltételeket, kielégítő csomagokat továbbítja. Amelyek nem mennek át a

teszten, azokat eldobja.

A tűzfal mechanizmusának

második része az alkalmazási átjáró (application gateway). A nyers

csomagok nézegetése helyett az átjáró az alkalmazási szinten működik. Például

felállítható egy levelezési átjáró, hogy minden bemenő vagy kijövő üzenetet

megvizsgáljon. Mindegyikre egy döntést hoz, hogy továbbítsa-e vagy eldobja, a

fejrész mezőire, az üzenet méretére, vagy akár a tartalomra alapozva.

A hálózati rétegben

tűzfalakat telepíthetünk, hogy egyes csomagokat a hálózaton belül vagy másokat

azon tartsunk. Az IP-s biztonsági funkciók szintén ebben a rétegben működnek. A

szállítási rétegben teljes összeköttetéseket titkosíthatunk, végponttól

végpontig, vagyis alkalmazási folyamattól alkalmazási folyamatig. A maximális

biztonság eléréséhez ilyen végponttól végpontig terjedő eljárásokra van

szükség.

- Csomagszűrő tűzfalak: elsőgenerációs tűzfal programok, amelyek a

bejövő IP adatcsomagok fejlécét (itt található a cél, valamint a forrás

gép IP címe) vizsgálják, hogy megfelelnek-e az előre rögzített szabályok

valamelyikének. Ha igen, akkor az adatcsomag tovább haladhat a

feldolgozási helyére.

- SOCKS tűzfalak: második generációs tűzfalak, ezek a programok

elsősorban a kapcsolat védelmét szolgálják a gép és a szerver között, miután

a kapcsolat létrejött a beérkező és kimenő adatokon csak felületes

vizsgálat történik.

- Proxy tűzfal: a

proxy két logikai szegmensből áll, egy proxy szerverből és egy proxy

kliensből. A szerver lényege, hogy a külső hálózatból befutó kérések nem

közvetlenül a célgéphez futnak be, hanem a szerverhez, amely eldönti a

kérőről, hogy megfelel-e a protokolljaiban leírtaknak. Pozitív elbírálás

esetén a proxy kliens veszi fel a kapcsolatot a kérővel. A kérőtől

visszajövő adat természetesen áthalad a proxy szerveren is.

- Dinamikus csomagszűrő tűzfal: negyedik generációs tűzfalak csoportja. Minden

kapcsolatról egy feljegyzés készül egy állapottáblázatba. Egy külső

adatcsomag csak akkor haladhat át, ha valamelyik kapcsolathoz tartozik, és

megfelelő státusszal rendelkezik (nincs-e letiltva felhasználó által a bejövő,

illetve a kimenő adatforgalma az adott kapcsolatnak).

- Részei:

- Csomagszűrő filter (Packet Filter): egy

router amely minden kimenő és bejövő csomagot megvizsgál. A szabályoknak

megfelelő csomagokat átengedi, a nem megfelelőeket eldobja. A csomagszűrőket

rendszeradminisztrátori táblázatok vezérlik, itt fel vannak sorolva azon helyek,

ahonnan jöhet csomag, és ahová mehet, és ennek az ellenkezője is (a táblázatban

a gépek IP cím alapján vannak felsorolva).

- SPI (Stateful Packet Inspection):

állapotfigyelő tűzfalak

- Alkalmazási átjáró (Application Gateway):

alkalmazási szinten működik, ezt az átjárót alkalmazásonként külön - külön

lehet beállítani.

Az adatkapcsolati titkosítás (link

encryption): Az adatkapcsolati rétegben két végpont között haladó

csomagokat elkódolhatjuk, amikor elhagyja a küldőt és visszakódolhatjuk, amikor

a másikra megérkezik. A probléma, hogy a routeren belül nem véd.

|

Tűzfalak |

Fajtái |

Megjegyzés |

|

1 PF |

PF (Packet Filter) |

Forrás- és cél IP alapján |

|

SPI (Stateful Packet Inspection) |

IP alapján, de portot is

figyel |

|

|

2 AG |

Proxy

Server |

Alkalmazási átjáró |

|

Application Gateway (2) |

Alkalmazói rétegben |

- Főbb tűzfalak:

- Kerio, Zonealarm,

Comodo, Norton Internet Security, Outpost

Transzparens proxy:

![]() Lan

Lan

![]()

![]()

![]() Wan Router

Server Lan

Wan Router

Server Lan

![]() Lan

Lan

Proxy tűzfal: a proxy két logikai szegmensből áll, egy proxy

szerverből és egy proxy kliensből. A szerver lényege, hogy a külső hálózatból

befutó kérések nem közvetlenül a célgéphez futnak be, hanem a szerverhez, amely

eldönti a kérőről, hogy megfelel-e a protokolljaiban leírtaknak. Pozitív

elbírálás esetén a proxy kliens veszi fel a kapcsolatot a kérővel. A kérőtől

visszajövő adat természetesen áthalad a proxy szerveren is.

Az alkalmazás-szintű tűzfal integrált proxyt használ,

ami a munkamenetének helytállósága alapján építi fel a kliensekkel és a

célrendszerekkel a kapcsolatot. A szervernek csak a proxy IP-címe lesz látható,

mint feladó, nem, pedig a kliensé. Így a helyi hálózat struktúrája nem lesz

felismerhető az Internet felől.

Anonim proxy: Az eredeti webező identitásának elrejtésére, a webszerver és a

böngésző közti kommunikációba harmadik félként beépül olyan módon, hogy

valójában ő tölti le a kiszolgálóról a kliens által kért weblapokat. Ezeket

továbbítja, így a tényleges kliens identitása (IP címe) a szerver elől rejtve

marad.

WEB Proxy:

a routeren, vagy egy másik Proxy szerepét betöltő gépen tárolódnak a letöltött

oldalak, így nem kell újra kapcsolódni a WEB-hez.

SOCKS Proxy (zokni proxy): hitelesítésre is képes.

Egy tűzfal a tartalomszűrő

használatával egy kapcsolat hasznos adatait, kiértékelni ill. az áthaladó

adatokat ellenőrizni tudja.

- az URL-szűrés és a vírusfigyelés. Mindkét feladathoz

többnyire kiegészítő programokra (URL-szűrőre, víruskeresőre) van szükség,

a tűzfalak általában nem tartalmazzák ezeket a lehetőségeket

- a lekért weboldalakról

az ActiveX

és/vagy JavaScript kiszűrése

- bizalmas céginformációk kiszűrése (például:

Mérleg-adatok)

- kulcsszavak alapján nem kívánt weboldalak

zárolása

- nem kívánt alkalmazás-protokollok (például:

filemegosztási) blokkolása

Hálózati címfordítás (Network

Adress Translation, NAT)

Lehetővé teszi belső hálózatra kötött saját nyilvános

IP cím nélküli gépek közvetlen kommunikációját tetszőleges protokollokon

keresztül külső gépekkel. Vagyis, hogy több számítógépet egy routeren keresztül

kössünk az Internetre. Az elsődleges cél ez esetben az, hogy egy nyilvános

IP-címen keresztül több privát IP-című számítógép csatlakozhasson az Internethez.

A belső gépekről érkező csomagok feladójaként saját magát tünteti fel a tűzfal

(így elrejthető a védett host igazi címe), a válaszcsomagok is hozzá kerülnek

továbbításra, amiket – a célállomás címének módosítása után – a belső hálózaton

elhelyezkedő eredeti feladó részére továbbít. Egy proxy-val ellentétben itt a

csomagokat, csak továbbküldik, és nem analizálják a tartalmukat. Másik formája

a PAT – Port Adress Translation.

Demilitarizált zóna (DMZ) (demilitarized

zone):

A személyes vagy vállalati hálózatok megbízhatatlan

külső, és a megbízható belső része között elhelyezkedő terület. A benne

elhelyezkedő hálózati eszközökhöz és erőforrásokhoz mind a megbízható belső,

mind a megbízhatatlan külső területről engedélyezi a hozzáférést, de

megakadályozza, hogy a külső területről bármilyen kérés vagy hozzáférési

kísérlet eljusson a belső hálózatra.

A jó tűzfal:

A tűzfalnak figyelnie kell az

egyes portokon folyó forgalomra. Érzékelnie kell, ha valaki végigpásztázza a

nyitott portokat (ún. port scanning), képesnek kell lennie az egyes portok

lezárására, valamint fel kell tudni figyelnie az egyes portokon jelentkező

„gyanús” forgalomra is.

Behatolás érzékelés:

IDS (Intrusion Detection

System), olyan rendszerek, amelyek a számítógép erőforrásokon specális

események, nyomok után kutatnak, amelyek rosszindulatú tevékenységek, illetve

támadások jelei lehetnek (például hirtelen megnőtt adatforgalom).

Titkosítási eljárások:

1) Fizikai védelem (tűzjelző, szünetmentes, riasztó

stb.).

2) Logikai védelem (titkosítás, szűrő, vírusirtó stb.).

Titkosítási algoritmusból

alapvetően kétfélét ismerünk: a szimmetrikus

és az aszimmetrikus fajtát. A

szimmetrikus, vagy más néven egykulcsú titkosítás jellemzője, hogy ugyanaz a

kulcs nyitja a ládikát, mint amelyikkel korábban bezártuk. Ezek az algoritmusok

azonban igen nehézkesen használhatók napjaink hálózatain, mert borzasztó kényelmetlen

előre leosztani a titkosítási kulcsokat. A hálózatot nem használhatjuk

kulcstovábbításra.

A nyíl kulcsú, vagy

aszimmetrikus titkosítási algoritmusok két kulcsot használnak. Amit az egyik

zár, azt a másik nyitja és vica versa.

A kriptográfia (cryptography) elnevezés a görög „titkos írás"

szavakból ered. A szakértők különbséget

tesznek a rejtjel és a kód között. A rejtjel

(cipher) egy karakterről karakterre vagy bitről bitre történő átalakítást

takar, mely nem veszi figyelembe az üzenet nyelvi szerkezetét. Ezzel szemben a kód (code) egy szót helyettesít egy

másik szóval vagy szimbólummal. A kódok ma már nem használatosak.

A titkosírás megfejtésének

mesterségét kriptoanalízisnek

(cryptoanalysis) hívjuk.

A titkosító eljárások

kifejlesztésének tudománya (kriptográfia)

és azok feltörése (kriptoanalízis)

együttesen a kriptológia (cryptology)

témakörét alkotják.

·

nyílt szöveg

(plaintext),

·

kulcs (key),

·

titkosított

szöveg (ciphertext),

·

támadó (intruder).

A kriptográfia alaptörvénye

szerint feltételezzük a kriptoanalitikusról, hogy ismeri a kódoláshoz használt

módszer algoritmusát.

Kerckhoff elve:

Minden algoritmusnak nyilvánosnak kell lennie; csak a kulcsok titkosak. A kereskedelemben az ismeretlenség biztonsága (security by obscurity) néven ismert

fogalom, vagyis az, hogy az algoritmust megpróbáljuk titokban tartani, sosem

vezet célra. Az eljárás publikálása

viszont azt is lehetővé teszi, hogy a kriptográfus több elméleti szakemberrel

ismertesse módszerét, akik aztán megpróbálják feltörni azt, hogy publikációkat

írhassanak ravaszságuk demonstrálására. Ha számos szakértőnek sem sikerül 5 év

próbálkozás után az algoritmus feltörése, akkor az már egészen megbízhatónak tekinthető.

Mivel az igazi titkosság a

kulcsban rejlik, annak hossza alapvető fontosságú tervezési kérdés.

Szteganográfia

(rejtés):

A mai alkalmazásai:

kereskedelmi, copy right információk elrejtése (képben, mozgóképben, hangfájlokban.

Elektronikus vízjel. Igen fejlett technikák vannak rá, amelyek „kibírják” a

fedő kép, hang szöveg szerkesztését, másolását is.

Helyettesítő kódolók (statikus):

Egy helyettesítő kódolóban (substitution

cipher) minden betű vagy betűcsoport

egy másik betűvel vagy betűcsoporttal helyettesítődik a titkosság elérése

érdekében. Az egyik legrégebbi ismert módszer a Caesar-titkosító (Caesar cipher),

mely nevét Július Caesarról kapta.

Egy

kicsit fejlettebb módszer, amikor a nyílt szöveg minden szimbólumához egy másik

karaktert rendelünk, egybetű-helyettesítéses titkosításnak (monoalphabetic

substitution) nevezzük.

Keverő kódolók (transposition ciphers)

(dinamikus) nem keresnek másik

betűalakot, viszont az eredeti sorrendet átalakítják.

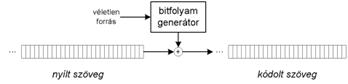

Egyszer használatos bitminta (one-time pad): a feltörhetetlen kódhoz válasszunk kulcsnak egy véletlen bitsorozatot, ezután a kódolandó üzenetet szintén alakítsuk át bitsorozattá, majd számoljuk ki a két sorozat KIZÁRÓ VAGY (XOR) művelettel adott eredményét bitről bitre. Az így kapott üzenet feltörhetetlen, mivel egy kellően hosszú üzenetmintában minden egyes karakter előfordulási valószínűsége azonos lesz.

Az egyszer használatos

bitminták elvileg nagyszerűek, de a gyakorlatban számos hátrányuk van. Először

is, a kulcsot nem lehet megjegyezni, ráadásul

az elküldhető üzenet hosszát is korlátozza a rendelkezésre álló kulcs hossza.

A kriptográfia első alapelve: Az üzeneteknek valamilyen redundanciát kell tartalmazniuk,

vagyis, olyan információt kell hordozniuk, ami nem szükséges az üzenet

megértéséhez.

A kriptográfia második alapelve: Kell egy módszer az ismétléses

támadások meghiúsítására, azaz frissesség.

A kriptográfiai algoritmusokat (a sebesség

érdekében) hardveresen és (a rugalmasság miatt) szoftveresen is meg lehet

valósítani.

- Kriptográfia (titkosítás):

- rejtjel (chiper): karakterről

karakterre, bitről bitre történő átalakítás, az üzenet nyelvi szerkezetét nem

veszi figyelembe.

- kód (code): egy szót

helyettesít egy másik szóval, vagy szimbólummal.

- Részei:

- nyílt szöveg (plaintext): kódolandó szöveg.

- kulcs (key): egy függvény, mellyel a

nyílt szöveget fordítjuk, ennek paramétere a kulcs.

- titkosított szöveg: ez az egész

titkosító eljárás kimenete.

- támadó (intruder): a támadó

belehallgathat a kommunikációs csatornába, az adatokat rögzítheti is, de a

titkosított adatot dekódolni, nem tudja, mert nincs meg hozzá a kulcs.

- kriptoanalízis (cryptoanalysis):

titkosított adatok megfejtése.

- kriptológia (cryptology): titkosító

eljárások kifejlesztésének a tudománya.

4. generációs titkosítás: szimmetrikus, aszimmetrikus.

1. Szimmetrikus

kulcsú algoritmusok (symmetric-key algorithms): ugyanazt a

kulcsot használják a titkosításhoz és a visszafejtéshez is.

- DES (Data Encryption Standard) - az adattitkosítási szabvány, IBM által kifejlesztett szorzat típusú kódoló (algoritmus).

- az adatot 64 bites blokkokban 56 bites kulccsal

kódolják (ezért blokk kódoló)

- elég egyszerű elemi áramkörökből áll, és elég gyors,

mérete fix: 56 bit

- feltörése: BRUTE FORCE (nyers erő), az összes létező

variációt végigpróbálása. A DES-t hosszú

szövegek kódolására a legegyszerűbben úgy alkalmazhatjuk, hogy a szöveget

felbontjuk egymást követő 8 bájtos (64 bites) blokkokra és azokat sorban

ugyanazzal a kulccsal titkosítjuk. Az utolsó blokkot szükség esetén

kiegészítjük, hogy elérje a 64 bites hosszt. Ezt az eljárást ECB módnak

(Electronic Code Book mode - elektronikus kódkönyv mód) nevezzük.

- 3DES:

- két kulcsot

használ: k1, k2

- kódol - dekódol -

kódol algoritmust, használ: EDE (Encrypt

Decrypt

Encrypt - kódol, dekódol, kódol)

- először a nyílt

szöveget k1 kulccsal kódoljuk

- másodszor k2

kulccsal dekódoljuk a szöveget

- harmadszor a

dekódolt szöveget ismét a k1 kulccsal kódoljuk

- ez a sorrend a

régi DES -el való kompatibilitás miatt kell

- dekódolás

folyamata:

- dekódol - kódol -

dekódol

- ez a titkosítás

kizárólag csak a BRUTE FORCE -al törhető fel

- AES (Advanced Encryption Standard) - fejlett titkosítási szabvány:

- Rijndael elvén működik

- a DES -nél újabb kódolási eljárások

- itt minden művelet bájtokra vonatkozik

A Rijndael 128-tól

256 bitig terjedő kulcsokat és blokkokat támogat, 32 bites lépésekben. A kulcsok,

és a blokkok hosszúságát egymástól függetlenül lehet megválasztani. Az AES

viszont rögzíti, hogy a blokknak 128, a kulcsnak, pedig 128, 192 vagy 256

bitesnek kell lennie.

AES (akárcsak a DES vagy bármelyik hasonló blokk-kódoló)

alapjában véve csak egy egybetű-helyettesítéses kódoló, ami elég nagy karaktereket

használ, ugyanaz a nyílt szövegblokk mindig ugyanazt a titkosított blokkot,

eredményezi. A kódfejtő kihasználhatja ezt a tulajdonságot a kód feltörésére.

- TWOFISH: 128 bites szimmetrikus kulcsú blokk-kódoló algoritmus,

többféle kulcshosszúságot támogat 256 bitig. A Blowfish tovább

fejlesztett, nagyon erős változata.

- IDEA: A PGP a titkosításhoz az IDEA nevű

(International Data Encryption Algorithm - nemzetközi adatkódoló algoritmus)

blokk-kódolót használja, ami 128 bites kulcsokkal

dolgozik.

- Blowfish: elavult, ma már nem használják.

- RC4: folyamkódoló

a többi folyamkódolóhoz hasonlóan a következőképpen működik: egy pár byte

méretű titkos kulcs, jelen esetben a WEP kulcs segítségével, egy jóval hosszabb

álvéletlen byte sorozatot állítanak elő (kódoló algoritmus). Annak

elkerülése érdekében, hogy minden üzenetváltáskor ugyanazt a titkos kulcsot

használjuk, a WEP kulcs mindig kiegészítésre kerül egy "IV12"-vel,

mely üzenetenként változik.

- RC5: az RC4 erősebb változata.

A

folyam kódolók a folyamatában érkező üzenetet kisebb egységenként (pl. bájt)

képesek kódolni. Ilyen algoritmus például az RC4, a RC5.

2.

Asszimetrikus kulcsú algorimus (asymmetric-key algorithms):

- nyilvános kulcsú titkosítás (public-key

cryptography): Ma már minden operációs rendszer ezt használja. A

kommunikáció résztvevői rendelkeznek egy nyilvános, és egy titkos kulccsal, az

egymásnak küldött üzeneteket egymás nyilvános kulcsával kódolják, de dekódolni

csak a saját titkos kulcsaikkal tudják.

RSA (Rivest, Shamir, Adleman)

1024 bites kulcsokat igényel,

Két 1024 bites prímszám számelméletén

alapszik.

A legfőbb hátránya az, hogy a kielégítő biztonság

érdekében legalább 1024 bites kulcsokat igényel (szemben a szimmetrikus kulcsú

algoritmusok 128 bites kulcsaival), ami meglehetősen lassúvá teszi.

DSA (): a RSA ingyenes változata.

Digitális aláírások:

Céljai:

- a fogadó

ellenőrizze a küldő valódiságát,

- a küldő később ne

tudja letagadni az üzenet tartalmát,

- a fogadó ne tudjon

más nevében üzenetet küldeni.

- a fogadó saját maga ne rakhassa össze az üzenetet.

Lényege:

- a feladó elküldi

az üzenetet + még egyszer ugyanazt az üzenetet a saját titkos kulcsával

kódolva, ez az egész egy csomagban van, és a cél nyilvános kulcsával van

kódolva,

- a cél dekódolja a

csomagot, és elolvassa az üzenetet, és a feladó titkos kulcsával kódolt szöveg

azonosítja a feladót.

Két főbb fajtája létezik a

digitális aláírásoknak. Ezek a Szimmetrikus kulcsú aláírások és a Nyilvános

kulcsú aláírások

Szimmetrikus kulcsú aláírások:

- a kommunikáló felek között működik egy hitelesítő

szerv (BB - Big Brother),

- ebben a hitelesítő szervben mindenki megbízik,

- minden felhasználó a saját titkos kulcsát átadja a

hitelesítő szervnek,

- saját kulcsával kódolja a feladó az üzenetét,

melyben szerepel egy feladó által választott véletlen szám is. Majd a BB ezt

dekódolja és átkódolja azt a cél kulcsával, és a BB saját kulcsával is így a cél

el tudja olvasni az üzenetet. A benne szereplő véletlen szám azonosítja a

feladót, a BB által kódolt üzenet, pedig a hitelességet igazolja.

Üzenet pecsét (MD Message digests)(hibrid titkosítás):

Lényege: nem kell az egész üzenetet tikosítani, így sokkal

gyorsabb.

Ez egy hash függvény,

ha az eredeti adathoz képest a kimeneti adatban akár 1 bitnyi különbség van,

akkor a függvény eredménye nem ugyanaz, és minden tetszőlegesen hosszú

szöveghez, egy bitfüzért generál. Az üzenetpecsétek kiszámolása sokkal

gyorsabb, mint a szöveg kódolása – dekódolása.

Fajtái:

MD5: úgy működik, hogy

a biteket megfelelően komplikált módon tördeli úgy, hogy a kimeneti bitek

mindegyike függ minden bemeneti bittől. 512 bitenként

dolgozza fel a bemenetet, 128 bitet generál.

SHA-1 (Secure Hash

Algorithm 1 - l-es biztonságos hash algoritmus): 512 bites

blokkokban dolgozza fel a bemenetet, de 160 bites pecsétet állít elő. A

bemenetet kódolatlan szöveg képezi.

SHA-2 az SHA-1 újabb

változatainak kidolgozása is, melyek 256, és 512 bites pecséteket állít elő.

NTLM: Windows-os változat.

SSL (Secure Sockets Layer): ez egy biztonsági réteg az

alkalmazási, és a szállítási réteg között, mely egy meglévő szállítási rétegbeli

protokollt biztonságosan továbbít, és biztonságos összeköttetést hoz létre két

csatoló között.

A biztonságos kapcsolat kiépítése után a fő feladat a

tömörítés és titkosítás.

A születésnap támadás: egy 64 bites üzenet

pecsét nagy valószínűséggel feltörhető, ha generálunk 232 db üzenetet, és

keresünk kettőt, aminek ugyanaz az üzenet pecsétje.

Tanúsítványok:

A nyilvános kulcsú

kriptográfia lehetővé teszi, hogy azok is biztonságosan kommunikálhassanak,

akik nem rendelkeznek közös kulccsal. Viszont a nyilvános kulcsok cseréje

esetén, egy idegen is elfoghatja a kulcsot, és sajátjára cserélheti azt. A

megoldás: egy olyan központ, amely hitelesíti az egyes személyekhez, vállalatokhoz

és más szervezetekhez tartozó nyilvános kulcsokat.

Ez a szervezet a CA (Certification Authority - tanúsító

hatóság).

A

tanúsítványok szokásos feladata a nyilvános kulcsok és a főszereplők egymáshoz

rendelése, de ezen kívül arra is fel lehet használni őket, hogy egy nyilvános

kulcshoz egy attribútumot (attribute) rendeljenek. Egy tanúsítvány például azt

is kimondhatja: ez a nyilvános kulcs olyasvalakihez tartozik, aki már elmúlt 18

éves.

A

tanúsítványokra vonatkozó szabvány: X. 509.

A

PKI fastuktúrája: CA (gyökér)"RA"CA (kiadja az X.509-t.

A

gyökérhez visszavezető tanúsítványok láncát bizalmi láncnak (chain of trust), vagy tanúsítvány-útvonalnak (certification path) is nevezik.

A

modern böngészőkbe valójában több mint 100 gyökér nyilvános kulcsa van eleve

beépítve - ezekre bizalmi horgony (trust anchor) néven is szoktak hivatkozni.

Ily módon tehát nincs szükség egyetlen, világszerte bizalmat élvező hatóságra.

CRL-t

(Certificate Revocation List - tanúsítvány-visszavonási

lista).

IPsec (IP security - IP-s biztonság) (IPv6-hoz): az IPsec

egy többféle szolgáltatásból, algoritmusból és felbontásból álló keretrendszer.

A többféle szolgáltatást az indokolja, hogy nem mindenki akarja az összes

szolgáltatás állandó használatának terhét magára venni, ezért az egyes szolgáltatások

„a la carte" is kérhetők.

Az összeköttetéseket az IPsec

környezetében SA-nak (security association

- biztonsági kapcsolat) nevezik. Az SA egy szimplex összeköttetés a két

végpont között, melyhez egy biztonsági azonosítót is rendeltek. Ha mindkét

irányban biztonságos forgalomra van szükség, akkor két biztonsági kapcsolatot

kell alkalmazni. Az ilyen biztonságos összeköttetéseken utazó csomagok

hordozzák azokat a biztonsági azonosítókat, melyeket a kulcsok és más fontos

információk kikeresésére használnak a csomag megérkezésekor.

IPsecnek két fő része van. Az

első két új fejrészt ír le, melyek a csomagokban a biztonsági azonosítót, a sértetlenséget

biztosító adatokat, és az egyéb információkat hordozzák. A másik rész, az

ISAKMP (Internet Security Association and Key Management Protocol - internetes

biztonsági kapcsolat- és kulcskezelő protokoll) a kulcsok kezelésével

foglalkozik.

Az IPsecet a két módon lehet

használni.

1)

A szállítási

módban (transport mode).

2)

Alagútmódban

(tunnel mode).

A (titkosított vagy

hagyományos) csomagok áramlási mintájának elemzését forgalomanalízisnek (traffic analysis) nevezzük.

E-levelek biztonsága:

l PGP (Pretty Good Privacy – elég jól biztosított személyiségi jog)

l A PGP támogatja az üzenetek

-

Titkosítását,

-

Tömörítését,

-

Aláírását,

-

és átfogó kulcskezelési szolgáltatásokat nyújt.

Nagy előnye, hogy

ingyenes.

l

Megjelentek újabb változatai

-

Open PGP

-

GNU Privacy Guard

GPG használata:

l kulcspár

generálása: gpg --gen-key

l kulcs importálása:

gpg --import [fájlnév]

l kulcs exportálás:

gpg --export -a -o [fájlnév]

l grafikus

kezelőprogram: GNU Privacy Assistant

-PEM – hasonlít a

PGP-hez, de más algoritmusokat használ, és a kulcsok kezelése sokkal

szervezettebb.

-S/MIME – a MIME-hoz jól

illeszkedik, mindenféle üzenet titkosítható vele.

SSH

(Secure Shell): a legismertebb titkosításra alkalmas hálózati

protokoll. Célja a távoli gépek között biztonságos kapcsolat tartása, amelyben

nem csak az adat, hanem a felhasználónév, és a jelszó is titkosított csatornán

utazzon. Kliens- szerver alapú.

Kiépítésekor három feladatot

lát el:

- Hosztazonosítás: feladata megbizonyosodni, hogy a cél valóban az, akinek kiadja

magát.

- Titkosítás: olyan végponttól végpontig való kapcsolat

kiépítése, amelyben egy harmadik személy "hallgatózása" esetén

se kerüljön az információ biztonsága veszélybe.

·

Jogosultságellenőrzés: felhasználó ellenőrzés, amely általában

felhasználónév és jelszó megadásával történik.

Putty:

program, IP címre vagy névre bejelentkezés.

SSL (Secure Socket Layer) vagy újabban TLS

(Transport Layer Security):

(Biztonságos Csatlakozóréteg)

vagy (Szállítási Rétegbeli Biztonság):

Az SSL biztonságos

összeköttetést hoz létre két csatlakozó között, vagyis egy-egy kommunikációs

csatornát véd, ellentétben az IPsec-el, amely egy teljes hálózatot. A

szállítási és az alkalmazási réteg között helyezkedik el. Kliens-szerver alapú.

SSL-t használó HTTP: HTTPS.

Az SSL a következő

lehetőségeket kínálja:

1. Paraméterek egyeztetése az

ügyfél és a kiszolgáló között.

2. Kölcsönös hitelesítés az

ügyfél és a kiszolgáló között.

3. Titkos kommunikáció.

4. Az adatok sértetlenségének

biztosítása.

Virtuális magánhálózatok

A virtuális magánhálózat (Virtual Private Network - VPN): olyan

technológiák összessége, amelyek azt biztosítják, hogy egymástól távol eső

számítógépek és/vagy egy szervezet által kizárólag saját céljaira kialakított

és fenntartott, privát hálózatok biztonságosan kommunikálhassanak egymással,

valamilyen publikus hálózaton keresztül (ez tipikusan az Internet), amelyben

nem bíznak meg.

Egy VPN kialakítása úgy néz

ki, hogy minden egyes összekapcsolni kívánt hálózatrész és a publikus hálózat

közé biztonsági átjárókat (security gateway) helyezünk. Az átjárók titkosítják

a csomagokat, melyek elhagyják a privát hálózatot és dekódolják a publikus

hálózatból érkező csomagokat, ezzel titkosított csatornát alakítva ki a

publikus hálózaton.

A Road Warriorok fogalma:

A VPN alapértelmezésben

bizonyos hálózatrészek, összekapcsolását jelenti. Ennek speciális esete, amikor

nem, vagy nem csak hálózatrészeket kapcsolunk össze, hanem hálózatrészt, vagy

részeket egy konkrét géppel. A "Road Warrior" (utcai harcos)

tipikusan olyan utazó, aki laptopról kapcsolódik a privát hálózatba.

Adminisztratív szempontból ez megegyezik azzal az esettel, amikor valaki otthoni

gépéről próbál bejutni az irodai hálózatba úgy, hogy nem rendelkezik fix IP

címmel.

VPN alaptípusok, előnyeik és hátrányaik:

1 Hardware közeli megoldások:

A legtöbb hardware alapú

megoldás tulajdonképpen olyan router-ek alkalmazását jelenti, amelyek képesek

az adatforgalom titkosítására. Használatuk egyszerű, mivel ez a megoldás áll a

legközelebb a 'plug and play' titkosítás megvalósításához. A legmagasabb fokú

hálózati áteresztőképességet (throughput) nyújtják az összes többi megoldással

szemben, hiszen nem emésztenek fel fölösleges erőforrásokat plusz operációs

rendszer és segédalkalmazások kiszolgálására. Mindezen jó tulajdonságaik

ellenére korántsem olyan rugalmasak, mint például a software alapú megoldások,

éppen ezért a legjobb hardware alapú VPN rendszerek a hozzáférés vezérlés egy

részét átengedik, vagy megosztják más korlátozó eszközökkel, mint amilyen a

tűzfal (Firewall). A legnagyobb gyártók, akik ilyen jellegű megoldásokkal

szolgálnak: Cisco, Ascend

(Lucent), Bay Networks, 3Com, SMC

2 Tűzfal

alapú megoldások:

A tűzfal alapú megoldások

kihasználják a tűzfal biztonsági mechanizmus előnyeit, mint például a

hozzáférés korlátozását bizonyos hálózatrészek között, a címfordítást (NAT: Network Address Translation),

megfelelő azonosítási mechanizmusok, kiterjedt (extensive) logolás, valós idejű

riasztás. A legtöbb üzleti célú tűzfal

alkalmazás operációs rendszerében a kernelbe való beavatkozásokkal (patch) is

fokozzák a biztonsági szintet. A VPN szerverek általában a tűzfalakhoz

hasonlóan lecsupaszított kiszolgálók, amiken lehetőség szerint semmilyen más

alkalmazás nem fut, csak a célhoz szükséges eszközök, a minél kisebb támadási

felület mutatása érdekében. Fontos figyelembe venni a VPN teljesítményre

gyakorolt csökkentő hatását (főként egy meglévő, amúgy is terhelt tűzfalon

veszélyes lehet), habár a legtöbb gyártó itt is célhardver elemeket kínál az

általános processzorokon nagy teljesítményt igénylő alkalmazásokhoz, mint

amilyen maga a titkosítás. A legnagyobb gyártók, akik ilyen jellegű megoldásokkal

szolgálnak: Borderware, Ashley Laurent, Watchguard, Injoy.

3 Software

közeli megoldások:

A software alapú megoldások

abban az esetben ideálisak, ha a VPN egy-egy határvonala más-más szervezet

tulajdonában van (tipikusan terméktámogatás, vagy üzletféli kapcsolatok

esetén), vagy abban az esetben, ha ugyanaz a tulajdonos, de eltérő a használt

eszközök típusa a szervezeten belül. Manapság a VPN menedzselésére a

legrugalmasabb megoldásokat a software alapú termékek nyújtják. A legtöbb ilyen

programcsomag lehetőséget ad a csomagok címzés, vagy protokoll szerinti

tunneling-jére (a csomagok újracsomagolódnak egy PPP szekvenciába és így jutnak

el a célhoz, ahol a fogadó visszabontja), ellentétben a hardware alapú

megoldásokkal, amelyek általában a protokollra való tekintet nélkül minden

forgalmat tunelleznek. Ez a tulajdonság hasznos lehet abban az esetben, ha a

távoli gépeknek kétféle minőségű adattal kell dolgozniuk, olyanokkal, amelyeket

a VPN-en keresztül kell küldeniük (pl adatbázis bejegyzések a főnökségnek) és

olyanokkal, amelyeket nem (web böngészés). Előny még, hogy jól skálázható,

hátrány viszont, hogy több háttértudás szükséges a beállításához, mint amilyen

a kiszolgáló operációs rendszer széles körű ismerete. Az operációs rendszerek

túlnyomó része, pedig ma már önmagában is ad valamilyen szintű támogatást. Ezek

az operációs rendszerek a következők (a nevezett verziótól kezdve, újabb verzió

esetén valószínűleg szintén tartalmaznak támogatást): Microsoft Windows 2000,

Apple Mac OS X, IBM OS390, Sun Solaris 8, HP Unix, Linux + FreeSwan, *BSD +

Kame. Természetesen az idő előre haladtával a fent említett határvonalak is

egyre inkább elmosódnak, hiszen a hardware gyártók is adnak software-eket, hogy

minél rugalmasabbá tegyék termékeiket, illetve a software megoldást kínálók is

igyekeznek bevonni speciális hardware elemeket a teljesítmény növelése

érdekében.

Az IPSec szabvány bevezetése

is segíti ezen eszközök vegyes alkalmazását.

VPN kialakítására alkalmas

protokollok, szabványok:

Alagút

protokollok:

*Utas protokoll: adatcsomag titkosítás: IPX, NetBEUI. *Csomagoló protokoll: csomagot csomagoló protokoll: IPsec. *Hordozó protokoll: átviteli protokoll: IP.

Az utas csomagot bezárjuk a csomagoló

protokollba, melyet a hordozó

protokoll a saját fejrészébe helyezve továbbít.

PPTP - A Point to Point Tunneling Protocol eredetileg az Ascend Communications, 3Com, ECI Telematics, U.S. Robotics

és a Microsoft által fejlesztett szabványról van szó. Az alapvető cél az volt,

hogy nem TCP/IP-t, mint amilyen az IPX át lehessen vinni az Interneten

keresztül GRE (Generic Routing Encapsulation) segítségével. A specifikáció elég

általános, így megenged szinte bármilyen titkosítási és azonosítási eljárást.

Megjegyzendő, hogy ezek kezdetben nem voltak részei a szabványnak, hanem később

kerültek alkalmazásra.

Több gyártó is készített

PPTP-re terméket, de jellemzően Microsoft verziója terjedt el.

• PPTP szerver NT 4.0 vagy újabb verzió

• PPTP kliens WFW, Win 95 vagy újabb,

• Macintosh (más gyártó termékével együtt)

PPP (Point-to-Point Protocol -pont-pont protokoll): A PPP kezeli a hibák felderítését, több protokollt is támogat, lehetővé

teszi, hogy az IP-címekről a felek az összeköttetések kiépítésekor

egyezkedjenek, megengedni a hitelesítést és még sok más lehetőséget is

tartalmaz.

A PPP három dolgot biztosít:

1. Olyan keretezési módszert,

amely jelzi a keret végét és a következő keret kezdetét és megoldja a hibajelzést

is.

2. Kapcsolatvezérlő

protokollt (LCP-t - adatkapcsolat-vezérlő protokoll - Link Control Protocol) a

vonalak felélesztésére, tesztelésére, az opciók megbeszélésére és a vonalak

elegáns elengedésére, amikor már nincs rájuk szükség. Támogatja a szinkron és

aszinkron áramköröket, valamint a bájt és bit alapú kódolásokat.

3. Különböző NCP-t (hálózati

vezérlő protokoll - Network Control Protocol) mindegyik támogatott hálózati

réteghez.

Az MPLS VPN, azaz a Multiprotokoll Label Switching VPN különösen az

ISP-k (Internet Service

Provider) körében elterjedt virtuális magánhálózati megoldás. Ez a protokoll a

gerinchálózatot alkotó útválasztókon (router) fut, és magas színvonalú

szolgáltatásokat nyújt.

Layer 2 Tunneling Protocol (L2TP): saját titkosítást nem tartalmaz, ezért a virtuális

magánhálózatot az „L2TP over IPSec”, azaz az IPSec titkosítással segített L2TP

kapcsolat valósítja meg. Az L2TP használatát a Windows 2000 és Windows XP

kiszolgálók illetve ügyfelek támogatják.

IKE (InternetKey Exchange): Internetes Kulcs-csere, hibrid protokoll, a SKEME és

Oakly biztonságos kulccsere protokollokat, valamint az ISAKMP kulcskereső

protokollt használ. Kétirányú protokoll.

IPsec (IP security) IP-s biztonságos keretrendszer.

A VPN kapcsolat elemei:

l VPN szerver:

számítógép mely elfogadja a VPN kapcsolódási kérést a klienstől. Majd biztosít

egy távoli hozzáférést, vagy router-to-router kapcsolatot.

l VPN kliens:

számítógép mely kezdeményezi a kapcsolatot. VPN kliens lehet egy egyedi

számítógép mely egy távoli hozzáférési (Remote Access) VPN kapcsolatot

kezdeményez, illetve egy router, ez esetben router-to-router VPN kapcsolatról

beszélünk.

l Csatorna: A

bújtatott (újracsomagolt, tömörített és titkosított) csomagokat a rendszer az

alagút belsejében továbbítja a hálózaton keresztül.

l

Tunneling

protokoll: kommunikációs protokoll

mely biztosítja a csomagok beágyazását, az útvonalválasztást és a beágyazás

megszüntetését a célállomáson.

l

Átvivő

hálózat: osztott vagy nyilvános

hálózat mely a titkosított adatcsomagokat, továbbítja (leggyakrabban Internet)

WEP (Wired Equivalent Privacy - vezetékessel egyenértékű biztonság) adatkapcsolati

szintű biztonsági protokoll. A WEP-et

viszont könnyebben meglehet támadni, mint a vezetékes hálózatokat, még akkor is

ha minden felhasználónak saját kulcsa van. Mivel a kulcsok rendszerint hosszabb

ideig változatlanok maradnak.

A Bluetooth:

A Bluetooth több rétegben is

nyújt biztonsági funkciókat. A Bluetooth-eszközök belépőkulcsokat (passkey) használnak,

melyeket össze kell párosítani.

A Bluetooth csak az

eszközöket hitelesíti, nem a felhasználókat, viszont felsőbb rétegekben is

tartalmaz biztonsági funkciókat, ezért az adatkapcsolati szintű védelem

áttörése után is nyújt még némi biztonságot, különösen az olyan

alkalmazásoknál, ahol egy PIN-kódot kell valamilyen billentyűzetről kézzel

begépelni a tranzakció

lebonyolításához.

A WAP 2.0:

A WAP 2.0 már zömében

szabványos protokollokat használ az összes rétegben, és ez alól a biztonság sem

kivétel. A biztonsági megoldás IP alapú, ezért teljes mértékben támogatja az

IPsec-et a hálózati rétegben. A szállítási rétegben a TCP-összeköttetéseket a

TLS nevű IETF-szabvány révén védik. A

sértetlenség és a letagadhatatlanság biztosításáról alkalmazási szintű kriptográfiai

könyvtárak gondoskodnak.

A hálózati biztonság

megvalósításában használt néhány alkalmazás és biztonsági eszköz:

Szoftver

kiegészítések és frissítések,

Vírusvédelem,

Kémprogramok

elleni védelem,

Levélszemét

szűrők,

Előugró-ablak

blokkolók,

Tűzfalak,

NIST (National Institute of Standards and Technology -

Nemzeti Szabványügyi és Technológiai Intézet)

PKI (Public Key Infrastructure - nyilvános kulcs infrastruktúra).

RA (Régiónál Authorities - regionális hatóságok)

Piggyback: jogtalan hozzáférés, más felhasználón keresztül.

Social Engineering, Social Hacking: feltörés, behatolás a felhasználó jelszavával.

Sniffer programok: szaglászó programok, csomagok átvizsgálásához (pl.

WINPCAP).

Accouting: hozzáférés, naplózás

Authenticationing: hitelesítési folyamat

Auditing: naplózás

Informatikai Szabályzat: Az informatikai eszközökre terjed ki, része a

Biztonsági Szabályzat.

TIVOLI: Felügyeleti, hibakereső program (nagyon fizetős).

NESSUS: Felügyeleti, hibakereső program (ingyenes).